[Tutorial]DDOS: SYN Flood

---

Preview on Sui90 ...

TCP Header

---

Continuing...

[Se puede decir que es DOS, porque basta con 1 atacante]

How and why?

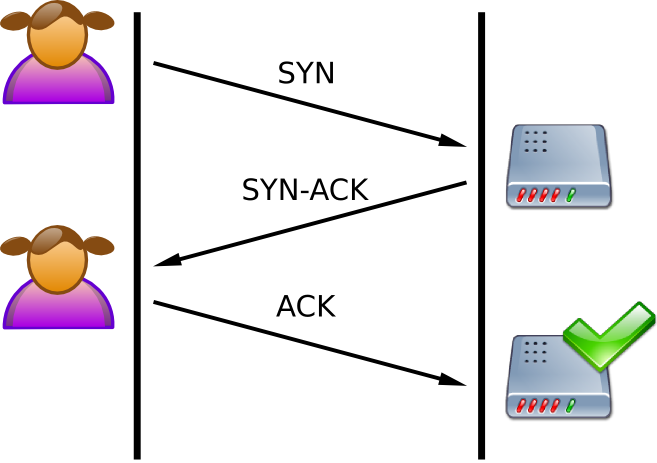

Para establecer una conexion entre 2 hosts deben, por parte de ambos, de haber enviado SYN y haber recibido ACK del otro, pasando por lo que se llama 3-way handshake:

1-Petición de conexión por parte del cliente.

2-Repuesta de conexión por parte del servidor.

3-Comienzo de envio de datos por parte del cliente.

Guille: SYN=1, ACKnowledgment Number=NULL

/*- ?Puedo conectar?*/

Server: SYN=1, ACKnowledgment Number=A2

/* Si, conéctate (abre una conexion en espera para que este se conecte)(half-opened) */

Guille: SYN=0, ACKnowledgment Number=B2

/*- Datos, datos, datos.... */

Los servidores siempre están en escucha y no saben quienes se van a conectar, y cuando un cliente se quiere conectar le envia una SYN, el server le responde con un SYN+ACK y le reserva una conexión esperando que éste le responda para establecer la conexión, pero si el cliente no responde éste espera vuelve a intentarlo pasado unos segundos, y si a varios intentos sigue sin éxito éste lo elimina de su lista conexión.

Las peticiones del cliente no tiene límite (porque utiliza junto con la técnica de IP Spoofing, falsificando una IP falsa o inexistente, y así no le llega ninguna repuesta del servidor), en cambio en el servidor tendrá que reservar para cada peticion una conexion y en éste tiene sus limitacioness.

*Ejm1. denegar a

todo el mundo el servicio de Telnet (23)

Lui(192.168.1.20): ¿Puedo conectar?, tengo IP 192.168.1.10

Servidor: Sí, (abro una conexión para 192.168.1.10)

Lui(192.168.1.20): ¿Puedo conectar?, tengo IP 192.168.1.10

Servidor: Sí, (abro una conexión para 192.168.1.10)

(...) infinidad de veces.

Guille: ¿Puedo conectar?, tengo IP 192.168.1.30

Servidor:... No puedo responder...

[Algo similar, xD]

Tools (Linux)

-hping

Sintaxis básica para este ataque (*Ejm1):

hping -i u2 -S -p 23 -a 192.168.1.33 192.168.1.1

-i u2: intervalo de tiempo a esperar para enviar siguiente paquete, en microsegundo

-S: enviar SYN

-p 23: puerto 23

-a 192.168.1.33: spoofear esta IP

192.168.1.33: IP de la víctima

Podemos ver los estados de las conexiones con netstat

Sintaxis básica:

netstat -n -p tcp

|

| De testing |

En la imagen probé denegar sevicio web(80) del IP 192.168.1.34

[Tengo hecho un video haciendo DOS a mi server, XD, una caca, :D ]

Saludos, Good Luck!!

10/11/2009 09:30:00 p. m.

10/11/2009 09:30:00 p. m.

Sui

Sui

Subscribe

Subscribe Follow me!

Follow me!

1 comentarios:

"Este tool me permite spoofear??"

-Sí, pero no predentas utilizar esta para wargame, porque no lo vas a conseguir, spoof es como falsificar, pero no es sólo falsificar y ya está,(en el reto hacking requiere modificación de la cabecera HTTP.)

bueno bueno, y sobre el puerto 23.. es el famoso Telnet,

Publicar un comentario